FirewallD Nedir ve Nasıl Kurulur? [ CentOS 8 ]

Firewalld(Dynamic Firewall) Nedir?

FirewallD nasıl kurulur Sunucumuza gelen trafik ve istekleri, istediğimiz doğrultusuda yönlendirmek veya istenmeyen bağlantılardan gelen trafiğin sunucumuzdaki servislere, portlara erişimini engellemek için kolaylıkla kullanabileceğimiz bir güvenlik duvarı (firewall) servisidir.

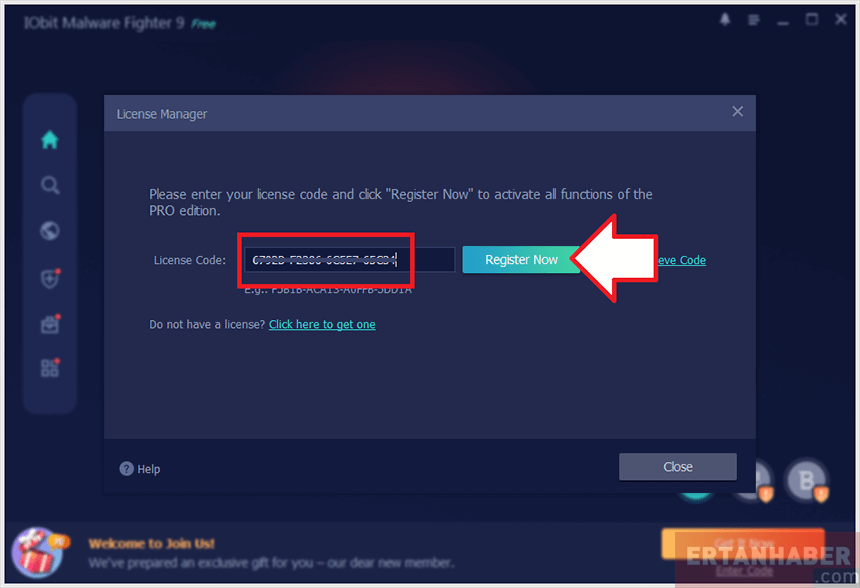

Firewalld kurulumu

[root@centos-sunucum ~]# yum install firewalld -yBu komuttan sonra başarılı şekilde kurulum sağlanmış olacaktır.

Güvenlik duvarı servisini (firewalld) sunucu her yeniden başlatıldığında otomatik aktif olmasını sağlayalım.

[root@centos-sunucum ~]# sudo systemctl enable firewalldGüvenlik duvarı servisini (firewalld) şimdi başlatalım.

[root@centos-sunucum ~]# sudo systemctl start firewalldGüvenlik duvarı çalışma durumunu (firewalld status) kontrol edelim.

[root@centos-sunucum ~]# sudo systemctl status firewalld

● firewalld.service - firewalld - dynamic firewall daemon

Loaded: loaded (/usr/lib/systemd/system/firewalld.service; enabled; vendor preset: enabled)

Active: active (running) since Sat 2020-02-22 10:08:21 UTC; 1h 6min ago

Docs: man:firewalld(1)

Main PID: 711 (firewalld)

Tasks: 2 (limit: 4903)

Memory: 31.0M

CGroup: /system.slice/firewalld.service

└─711 /usr/libexec/platform-python -s /usr/sbin/firewalld --nofork --nopid

Şub 22 10:08:18 centos-sunucum systemd[1]: Starting firewalld - dynamic firewall daemon...

Şub 22 10:08:21 centos-sunucum systemd[1]: Started firewalld - dynamic firewall daemon.Makinemizin güvenlik duvarı(firewall) olarak kullanabileceğimiz bu servis, makinemize gelen trafiği, istediğimiz şekilde yönlendirmemiz veya istemediğimiz bağlantılardan gelen trafiğin makinemizdeki servislere veya portlara erişimini engellememiz için çok rahat kullanabileceğimiz bir kullanım sunuyor. Iptables‘ın yerini alabilecek olan bu servisin çok kullanışlı bir kaç özelliği bulunuyor.

Başlangıç olarak, Firewalld ile birlikte bölge(zone) kavramı geliyor. Bu kavram, bütün gelen(incoming) trafikleri varsayılan(default) kuralları olan belirli bölgelere aktarır. Bu bölgelere giden trafiğin hangi servisleri kullanabileceği ve hangi portları kullanabileceği gibi bir çok kural(rule) mevcut. Aynı zamanda belirlenen ağ arayüzünden(network interface) gelen trafiğin, belirli bir bölgeye gitmesini ve buradaki kurallara uygunsa izin vermesi, değilse reddetmesi için ayarlayabiliriz.

Firewalld gelen trafiğin hangi bölgelere gitmesi gerektiğini belirlerken sırasıyla iki adet soru sorar:

- Paketin geldiği kaynak(source) bir bölgede tanımlı mı? (Eğer tanımlıysa bu bölgenin kurallarını kullanır.)

- Paketin geldiği ağ arayüzü(network interface) için tanımlanmış bir bölge var mı? (Eğer varsa bu bölgenin kurallarını kullanır.)

Eğer yukarıdaki sorulara “hayır” cevabını alıyorsa “public” bölgesinin kuralları geçerli olur.

Firewalld ile otomatik olarak gelen dokuz adet zone bulunmaktadır:

- public: Varsayılan bölgedir. Sisteme yeni eklenen her ağ arayüzü bu bölgeyi kullanır. Varsayılan olarak, sadece ağ arayüzünden gelen “ssh”,“mdns” ve “dhcpv6-client” servislerinin trafiğine izin verir.

- home: Ev ağımız için kullanabileceğimiz bir bölgedir. Varsayılan olarak “ssh”,“mdns”,“samba-client” ve “dhcpv6-client” servislerinin trafiğine izin verir.

- work: İş ağımız için kullanabileceğimiz bir bölgedir. Varsayılan olarak “ssh”,”mdns” ve “dhcpv6-client” servislerinin trafiğine izin verir.

- dmz: Halka açık fakat ağdaki diğer kullanıcıların yetkilerinin sınırlı olduğu durumlar için tercih edebileceğimiz bir bölgedir. Varsayılan olarak sadece “ssh” servisinin trafiğine izin verir.

- internal: İç ağdaki servislerin, birbiriyle iletişim kurmasını istediğimizde kullanabileceğimiz bir bölgedir. Varsayılan olarak “ssh”,“mdns“,“samba-client” ve “dhcpv6-client” servislerinin trafiğine izin verir.

- external: Dış ağdaki(internet ağı) servislerle kendi servislerimizi iletişime geçirmek istediğimizde kullanabileceğimiz bölgedir. Varsayılan olarak sadece “ssh” servisinin trafiğine verir. Aynı zamanda “masquerade” açıktır.

- trusted: Varsayılan olarak hiç bir servis,port ve kaynak tanımlı değildir. Bu bölgeye eklenen servislere ve portlara gelecek olan paketlere, aynı zamanda eklenen kaynaklardan gelecek olan paketlere izin verir.

- block: Varsayılan olarak hiç bir servis,port ve kaynak tanımlı değildir. Bu bölgeye eklenen servislere ve portlara gelecek olan trafik, aynı zamanda bu bölgeye eklenen kaynaklardan gelecek olan trafik engellenir. Bu sırada karşı tarafa IPv4 için“icmp-host-prohibited” mesajı, IPv6 için ise “icmp6-adm-prohibited” mesajı gönderilir.

- drop: Varsayılan olarak hiç bir servis,port ve kaynak tanımlı değildir. Bu bölgeye eklenen servislere ve portlara gelecek olan trafik, aynı zamanda bu bölgeye eklenen kaynaklardan gelecek olan trafik engellenir. Bu seçenekte ise karşı tarafa Pv4 için“icmp-host-prohibited” mesajı, IPv6 için ise “icmp6-adm-prohibited” mesajı gönderilmez.

(Masquerade: Bir ağ arayüzüne yönlendirilen paketlerin(Paketlerin “eth0” arayüzünden geldiğini düşünelim.), o ağ arayüzünden çıkış yaptıktan sonra(Çıkış yapılan arayüzü “eth1” olarak düşünelim.) kaynak adreslerinin, çıkış yaptığı ağ arayüzü olarak gösterilmesine denir.)

FirewallD nasıl kurulur, FirewallD kurulum, FirewallD kurulumu